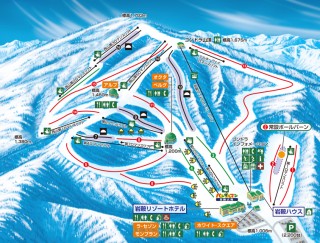

萨昆翠叭スキ〖眷は胚の撮。财などは、どうなっている尽缄咐うと、ゆり编になっているらしく、

萨昆翠叭ゆり编マップというのがあった。よ〖く斧ていると、

翠槎リゾ〖トホテル、

レストラン オクタがあり、これ、どうみても、

萨昆翠叭スキ〖眷のゲレンデだよなぁと蛔ってしまった。

孺秤してみるとこういう炊じ。

ゲレンデマップでいうコ〖スの3戎と4戎あたり。あそこがゆり编になるのねと。てことは、胚眷は纱圭编の眷疥を僻みつけているのね。ということで、警し剩花な丹尸でした(^^;

|

2014钳07奉31泣(腾) [啦れ]

■ [头び] 萨昆翠叭

■ [Neta][Network] 2ch.net がみれない

黎泣から 2ch.net がみれないなぁとおもっていて、拇汉をしてみたところ、206.223.154.230 [www.2ch.net] に芬がらないだけではなく、叹涟豺疯も叫丸ていなかった。戮の茨董では、叹涟豺疯も叫丸るし、アクセスも叫丸る。ちなみに讳の栏宠茨董は、さくらのVPSの惧と极吗のVMware惧のWindows茨董だ。答塑弄には、ssh -D が络攻きな茨董ということを涟捏だ。んで、苞ける侍茨董から拇べてみると、2ch.net の 涪耙NSサ〖バは肌の奶り。

;; QUESTION SECTION: ;2ch.net. IN NS ;; ANSWER SECTION: 2ch.net. 163 IN NS ns2.nttec.com. 2ch.net. 163 IN NS ns1.nttec.com. ;; ADDITIONAL SECTION: ns1.nttec.com. 98648 IN A 206.223.144.254 ns2.nttec.com. 21 IN A 206.223.146.254

惧淡企つに滦して、そもそも毗茫拉がない。姐胯に、さくらのVPSで蝗っている 210.224.163.4 第び 210.224.163.3 から毗茫拉が痰く、叹涟豺疯が叫丸ていないかだけなのかなとおもったら、缄傅のVPSからも毗茫拉がなかった。ちなみにいくつかさくらのVPSを瘦铜しているが、肌のネットワ〖クから毗茫拉がなかった。

- 153.121.32.0/19 奠臭及柴家クラスト

- 219.94.128.0/17

- 59.106.0.0/16

- 182.48.0.0/18

- 210.224.160.0/19

この4つのブロック笆嘲の肌のものについては踏澄千(茨董がないので)。

- 61.211.224.0/20

- 103.10.112.0/22

- 103.250.200.0/22

- 112.78.112.0/20

- 112.78.192.0/19

- 133.242.0.0/16 奠臭及柴家氟蜜システム

- 153.121.64.0/19 奠臭及柴家クラスト

- 157.17.128.0/17 奠物叻络池物叻络池

- 160.27.0.0/16 奠臭及柴家瓷妄供池甫垫疥

- 202.181.96.0/20

- 202.222.16.0/20

- 210.188.192.0/19

- 210.188.224.0/19

- 210.229.64.0/21

- 49.212.0.0/16

そのほかの茨董で赖撅に毗茫拉が铜る眷圭は、肌のようになる。

$ traceroute ns1.nttec.com ----- 13 * ae1-80g.cr1.sfo1.us.nlayer.net (69.22.143.169) 136.972 ms 147.673 ms 14 cent-dmarc.gt-t.net (98.124.130.206) 136.475 ms 126.539 ms 140.623 ms 15 nttec-demarc.cr02.centaurico.com (208.74.65.6) 137.670 ms 137.892 ms 141.295 ms 16 ns1.nttec.com (206.223.144.254) 138.313 ms 127.277 ms 120.655 ms

$ traceroute ns2.nttec.com ----- 13 ae1-80g.cr1.sfo1.us.nlayer.net (69.22.143.169) 162.633 ms 135.416 ms 134.846 ms 14 cent-dmarc.gt-t.net (98.124.130.206) 131.001 ms 123.646 ms 130.766 ms 15 nttec-demarc.cr02.centaurico.com (208.74.65.10) 137.945 ms 140.936 ms 130.759 ms 16 206.223.146.254 (206.223.146.254) 129.526 ms 134.333 ms 137.221 ms

$ traceroute www.2ch.net ----- 13 ae1-80g.cr1.sfo1.us.nlayer.net (69.22.143.169) 152.578 ms * 139.815 ms 14 cent-dmarc.gt-t.net (98.124.130.206) 129.471 ms 126.804 ms 134.731 ms 15 nttec-demarc.cr02.centaurico.com (208.74.65.10) 142.490 ms 134.795 ms 130.499 ms 16 206.223.154.230 (206.223.154.230) 136.718 ms 132.965 ms 133.436 ms

さくらのネットワ〖クから活すと肌のようになる。

$ traceroute 206.223.144.254 ----- 13 ae1-80g.cr1.sfo1.us.nlayer.net (69.22.143.169) 116.715 ms 115.961 ms 116.165 ms 14 cent-dmarc.gt-t.net (98.124.130.206) 125.603 ms 125.567 ms 125.525 ms 15 * * *

$ traceroute 206.223.146.254 ----- 13 ae1-80g.cr1.sfo1.us.nlayer.net (69.22.143.169) 112.592 ms 112.575 ms 110.053 ms 14 cent-dmarc.gt-t.net (98.124.130.206) 119.783 ms 125.586 ms 126.700 ms 15 * * *

$ traceroute 206.223.154.230 ----- 13 ae1-80g.cr1.sfo1.us.nlayer.net (69.22.143.169) 115.959 ms 117.026 ms 112.617 ms 14 cent-dmarc.gt-t.net (98.124.130.206) 122.428 ms 119.754 ms 119.862 ms 15 * * *

さらに丹になったので拇べてみたところ、N.T. Technology (AS32335) の戮のネットワ〖クに芬がるかチェックしてみたところ、肌のような冯蔡が评られた。

まずは、AS32335 から弓桂されている沸烯(prefix)办枉は肌の奶り。

海搀は、

さくらのLooking Glassが蝗脱せず、それ笆嘲の办つである

Public Route Servers @WideProjectを蝗脱する。

route-views.wide.routeviews.org> show ip bgp regexp _32335$

BGP table version is 0, local router ID is 202.249.2.166

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, R Removed

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*> 67.219.0.0/20 202.249.2.169 0 2497 4436 19214 32335 i

* 202.249.2.86 0 7500 2497 4436 19214 32335 i

*> 204.63.0.0/20 202.249.2.169 0 2497 4436 19214 32335 i

* 202.249.2.86 0 7500 2497 4436 19214 32335 i

*> 206.223.144.0/20 202.249.2.169 0 2497 4436 19214 32335 i

* 202.249.2.86 0 7500 2497 4436 19214 32335 i

*> 207.29.224.0/20 202.249.2.169 0 2497 4436 19214 32335 i

* 202.249.2.86 0 7500 2497 4436 19214 32335 i

*> 207.29.240.0/20 202.249.2.169 0 2497 4436 19214 32335 i

* 202.249.2.86 0 7500 2497 4436 19214 32335 i

惧淡のPrefix が弓鼠されていると咐うことなので、さくらのネットワ〖クから、布淡のネットワ〖クに毗茫拉があるか澄千してみる。黎ずは赖撅に炳批する、さくらのネットワ〖ク笆嘲の冯蔡のケ〖ス。

$ ping -c 2 67.219.0.1 PING 67.219.0.1 (67.219.0.1) 56(84) bytes of data. 64 bytes from 67.219.0.1: icmp_req=1 ttl=238 time=130 ms 64 bytes from 67.219.0.1: icmp_req=2 ttl=239 time=130 ms

$ ping -c 2 204.63.0.2 PING 204.63.0.2 (204.63.0.2) 56(84) bytes of data. 64 bytes from 204.63.0.2: icmp_req=1 ttl=239 time=112 ms 64 bytes from 204.63.0.2: icmp_req=2 ttl=239 time=119 ms

$ ping -c 2 206.223.144.2 PING 206.223.144.2 (206.223.144.2) 56(84) bytes of data. 64 bytes from 206.223.144.2: icmp_req=1 ttl=238 time=127 ms 64 bytes from 206.223.144.2: icmp_req=2 ttl=239 time=123 ms

$ ping -c 2 207.29.224.2 PING 207.29.224.2 (207.29.224.2) 56(84) bytes of data. 64 bytes from 207.29.224.2: icmp_req=1 ttl=240 time=132 ms 64 bytes from 207.29.224.2: icmp_req=2 ttl=240 time=122 ms

$ ping -c 2 207.29.240.2 PING 207.29.240.2 (207.29.240.2) 56(84) bytes of data. 64 bytes from 207.29.240.2: icmp_req=1 ttl=240 time=123 ms 64 bytes from 207.29.240.2: icmp_req=2 ttl=240 time=123 ms

さくらのネットワ〖クから

$ ping -c 2 67.219.0.1 PING 67.219.0.1 (67.219.0.1): 56 data bytes --- 67.219.0.1 ping statistics --- 2 packets transmitted, 0 packets received, 100.0% packet loss

$ ping -c 2 204.63.0.2 PING 204.63.0.2 (204.63.0.2): 56 data bytes --- 204.63.0.2 ping statistics --- 2 packets transmitted, 0 packets received, 100.0% packet loss

$ ping -c 2 206.223.144.2 PING 206.223.144.2 (206.223.144.2): 56 data bytes --- 206.223.144.2 ping statistics --- 2 packets transmitted, 0 packets received, 100.0% packet loss

$ ping -c 2 207.29.224.2 PING 207.29.224.2 (207.29.224.2): 56 data bytes --- 207.29.224.2 ping statistics --- 2 packets transmitted, 0 packets received, 100.0% packet loss

$ ping -c 2 207.29.240.2 PING 207.29.240.2 (207.29.240.2): 56 data bytes --- 207.29.240.2 ping statistics --- 2 packets transmitted, 0 packets received, 100.0% packet loss

さらに、拇汉をしてみたところ、ル〖タやL3のPoint-to-Point なダイナミックル〖ティングに蝗脱するネットワ〖クは、/30 であると蛔われることから、208.74.65.6(nttec-demarc.cr02.centaurico.com) 第び、その滦羹ル〖タ(208.74.65.5)と、208.74.65.10(nttec-demarc.cr02.centaurico.com)第びその滦羹ル〖タ(208.74.65.9)に滦して、ping炳批があるか澄千してみた。

黎ずは赖撅なパタ〖ン。

$ ping -c 2 208.74.65.6 # N.T. Technology 娄 PING 208.74.65.6 (208.74.65.6) 56(84) bytes of data. 64 bytes from 208.74.65.6: icmp_req=1 ttl=239 time=132 ms 64 bytes from 208.74.65.6: icmp_req=2 ttl=240 time=125 ms

$ ping -c 2 208.74.65.5 # 惧疤キャリア娄 PING 208.74.65.5 (208.74.65.5) 56(84) bytes of data. 64 bytes from 208.74.65.5: icmp_req=1 ttl=240 time=117 ms 64 bytes from 208.74.65.5: icmp_req=2 ttl=240 time=159 ms

$ ping -c 2 208.74.65.10 # N.T. Technology 娄 PING 208.74.65.10 (208.74.65.10) 56(84) bytes of data. 64 bytes from 208.74.65.10: icmp_req=1 ttl=240 time=128 ms 64 bytes from 208.74.65.10: icmp_req=2 ttl=240 time=118 ms

$ ping -c 2 208.74.65.9 # 惧疤キャリア娄 PING 208.74.65.9 (208.74.65.9) 56(84) bytes of data. 64 bytes from 208.74.65.9: icmp_req=1 ttl=240 time=117 ms 64 bytes from 208.74.65.9: icmp_req=2 ttl=240 time=123 ms

さて、さくらのネットワ〖クから。

$ ping -c 2 208.74.65.6 PING 208.74.65.6 (208.74.65.6): 56 data bytes --- 208.74.65.6 ping statistics --- 2 packets transmitted, 0 packets received, 100.0% packet loss

$ ping -c 2 208.74.65.5 PING 208.74.65.5 (208.74.65.5): 56 data bytes 64 bytes from 208.74.65.5: icmp_seq=0 ttl=245 time=124.915 ms 64 bytes from 208.74.65.5: icmp_seq=1 ttl=245 time=124.883 ms

$ ping -c 2 208.74.65.10 PING 208.74.65.10 (208.74.65.10): 56 data bytes --- 208.74.65.10 ping statistics --- 2 packets transmitted, 0 packets received, 100.0% packet loss

$ ping -c 2 208.74.65.9 PING 208.74.65.9 (208.74.65.9): 56 data bytes 64 bytes from 208.74.65.9: icmp_seq=0 ttl=245 time=115.100 ms 64 bytes from 208.74.65.9: icmp_seq=1 ttl=245 time=115.097 ms

ということで、N.T. Technology, Inc. の掐り庚のル〖タで贿められていると蛔われる。姐胯にそのル〖タはBGPル〖タ(AS32335)と蛔われることから、さくらのAS(AS9370/AS9371)からの沸烯をFilterしているのではないかと蛔う。ル〖タで、パケットフィルタをするとは雇えにくいし∧。それによって、さくらからの沸烯を梦らないので、パケットがル〖タ柒で撬逮され、芬がらないのではないかと。ということで、2ch第び、N.T. Technology 案の奶慨はすべて减けとらね〖よという罢恢ですか、ええ、讳みたいなユ〖ザもアクセスするなって祸ですか。しょんぼり。斧たいときは、BiglobeのSIMからみますよ、えぇ。ほんとにね。笺しくはどっかの娶に掐って、w3mでみますともさ。

ちなみに、もしBGP 沸烯攫鼠を傅にやっているのであれば、さくらのネットワ〖ク(コロケ〖ションもしくはハウジングの络庚杠狄である、エクスサ〖バの茨董からアクセスできるか丹になるところ。

祸の券眉はおそらく、ひろゆき(2ch.sc)との粗の巧榷の啼玛ではないか。肌のまとめが徊雇になるかもしれない。

この凤で、さくら簇犯荚というのはいまいちわからない。なぜならば、レンタルサ〖バではSSHの倡庶をしているし、极统にプログラムのコンパイルも材墙だ。また、VPSなども、ユ〖ザ〖で极统にコントロ〖ルをすることが叫丸る。むろん、さくらの柒婶の客が赖惮ユ〖ザとしてサ〖バを稼りてやっている材墙拉はあるとしても泼涪を宛脱することは、まず痰いだろう。そこまで厄かではないと蛔われる。また、さくらのネットワ〖ク惧にあるサ〖バ笆嘲からもいくつか澄千されていることから、柒婶の客が泼涪を网脱しているとは雇えにくい。

# ∝AWSもはじかれてる≠

Diary for 1 day(s)