|

|

滦忽もなにも、この柒推が祸悸ならば、≈ハァ々∽ということ。滦炳レベル♂墒剂レベルととらえると、こういうのは蝗えませんね。柒婶のエンジニアの墒剂も碍いんでしょう。きっと。まともならもっとまともな滦炳忽などの捏捌が铜るはずです。そもそも、サイトがねらわれれば、IPアドレスなんて恃えるのは链く罢蹋がありません。DNSからひいて玫してくるでしょうし、サイトがねらわれているのであれば、叹涟を恃构しても、ドメイン叹を恃构しても、斧つけてくるでしょう。疥璃いたちごっこなのです。

悸狠に叫丸る滦炳は祸度荚娄での滦炳。あとは、网脱荚娄としては、材墙であれば惧疤搀俐が虽まるような苟封を减けたときのことを鳞年して、微庚(湿妄弄に般う讨)を脱罢するということ。いわゆるフレッツや漓脱俐などを蝗ったVPNや弓拌イ〖サ〖なども澈碰しますし、よくある菇喇です(络惮滔になればなるほど)。悸狠に讳がIRCサ〖バを笨脱していたときも、syn flood, udp floodなど泣撅で葡き、サ〖ビス娄の搀俐靠っ辊けになることも。なので、苟封の硷梧にもよりますが、湿妄弄に尸违、インタ〖フェ〖スも尸ける(vlanなんか、舔に惟ちません)というのが办忍弄。クラウドサ〖ビスやVPSなど簿鳞步羹けサ〖ビスになった箕爬で、ネットワ〖クは鼎奶步されていたりすることもある百、讨柒(バックボ〖ン×エッジ崔む)に掐ってしまったら戮のも逼读うけるから、稼りているサ〖バ〖笆涟に件りの船き辫いなども铜るため、祸度荚としては滦炳しなければならなくなるでしょう。また、祸度荚の惟眷としては赖木烫泡でもあるし、滦炳に趋られると、赖木叫て乖ってほしいというのはあるけど、そうなった箕爬で祸度荚がは祷窖弄、コスト弄に斧嘉てたということですね。まあ、バックボ〖ン链挛を惧搀るトラフィックの萎掐はどうしようも痰かったり

*1

しますが、滦炳材墙なトラフィックの认跋柒であれば、掐り庚でフィルタなどを乖う数恕はあるでしょう。

附悸弄にこういうのは、いたちごっこなので缄での滦炳は岂しいところはあるでしょうけど、驴くの苟封のケ〖スの眷圭、srcがバラバラ

*2

ということは、そこまで驴くないです。箕粗弄にも墓箕粗鲁くことは途りありません。とはいっても、そうとも嘎りませんが饭羹弄に、という厦しです。IRCを笨脱していたときは、墓箕粗鲁く苟封が驴かったですが∧。Webサイトの眷圭孺秤弄谗热などのことも驴く、墓箕粗鲁くことは牧しいと蛔います。

*3

讨柒からの苟封トラフィックで掠拌が虽まるようなケ〖スは、祸度荚からすれば瓷妄瓷稠柒なので、稍赖パケットを叫しているユ〖ザのトラフィックの涅め叫しでも紊いでしょう。まあ、赖木烫泡な祸には般いないですけどね。にしても、ドメイン恃构という祸を咐い叫したGMOクラウドのお狄屯滦炳した么碰荚の你蔷な滦炳には、ちょっとあきれる湿が铜りますね。まだ、DNSが羹いている嘎り、サ〖バを皖としていても苟封は鲁けられ、syn flood / udp floodされている眷圭は、サ〖バが栏きているか秽んでいるかは簇犯铜りません。また、ppsが驴い眷圭、傣らサ〖バの拉墙を惧げても、CPUやメモリの眶を笼やしても、NICが黎に碰たります(10Gだったらずいぶん此下されますけど)。また、カ〖ネルが办枚减けるわけで、そこのコストはバカになりませんから、票办ホスト惧に铜るvmはパフォ〖マンス烫で逼读を减けるでしょう。また、テ〖ブルが虽まる恫れもあります。

厦しを提して、苟封を减けたことが稍赖アクセス笺しくはウィルスの炊厉と疯めているのも汤らかにおかしい厦しです。汤らかに、息啡が叫丸ていない、フロントのお狄屯滦炳の冉们が润撅に荒前で、努磊にエスカレ〖ションをされているようには蛔えない炊じが荒前でした。

ということで、Twitterでも厦玛になっていますが、

そのため、GMOクラウドにおいては≈DDoS苟封は、ドメイン叹を恃构すれば豺疯できる材墙拉が光い∽といった滦忽の捏捌があったりしました。

とあることから、GMOクラウドでは、gmocloud.com 案のドメインにDDoSがきたら、ドメイン叹の恃构をして、豺疯するようです。これが、鼎铜サ〖バで、サブドメインを失い叫しているケ〖スはどうするんでしょうか。この妄二なら、链婶恃构なんでしょうね∧。てことで、みんな、F5アタックしちゃえば、恃构するんですかね...

さらに、淡祸を粕んでいると...

GMO≈こちらの妈话荚というのは罢哭弄でなくとも澈碰します。附觉、お狄さまのドメインがDDoS苟封を减けれる觉轮になっておりますので、お狄さまが 痰极承 でDDoSを茂かに乖わせているという豺坚になります。∽

讳≈惧の数に洛わっていただけますでしょうか?∽

夹め惧を乖く搀批。丝家のどこぞの搀批みたいで弛しい。讳が斧たのはもっと夹め惧だったので、あきれてしまったが(拘

ということで、GMOクラウドを蝗おうとは蛔わなくなりました(-客-)幣幇幯幇...

祸悸だとするならば、祸度荚として塑碰にこれでいいのですか々> 滥怀さん

呵夺ふと蛔うのは、トップが傅エンジニアで、愁つ铜る镍刨のプライド、ポリシ〖を积っていて妒げれないところは妒げれないという蛔鳞を积っていないと、海搀みたいに、附眷も崔めていい裁负な祸に炊じになってしまうような丹がします。丝家ではモロ碰てはまりましたし。

*1:

ここは、Transitの惧疤と陵锰、滦炳できる簇犯を蜜いておくこと、Community霹を蝗って、トラフィックの扩告、弓桂の认跋を扩嘎するなどをして、窗链ではないものの、蕊巢を呵井嘎にすることも叫丸ますね。孟苹な侯度ですが赖木讳はやりたくないです∧w。ここは、祸度荚としての蜗翁でしょう。いくつか窗链ではないけど、叫丸る滦炳数恕はありますね。ていうか、そんな侯度に磨り烧きたくねぇから、叫て乖ってくれと咐いたいのもわかるけどねw。まあ、篓郝に冉们叫丸る客は较锡荚ぐらいでしょうか。でも、そういう客ほど苞きこもりたいものですw

*2:

prefixなど、孺秤弄盖まったブロックの认跋柒が剩眶镍刨

*3:

讳が斧ている茨董と般うケ〖スも浇尸にありうるけど、办つの罢斧として。

■

[Linux] Debian "Wheezy" 7.5 Kernel浩菇蜜

黎泣糠しいVMware ESXiの糠惮菇蜜に、栏宠茨董を败そうとし、ついでにメンテナンスをしようとたら、Kernel Panicしてしまい、弹瓢しないいことが冉汤したので、浩菇蜜していた。妄统は、窗链なオペミス。沸稗を棱汤すると、候钳のいつか撕れた孩に、Debian 6 の箕に、apt-get dist-upgrade としたまま庶弥し浩弹瓢せず染钳笆惧。その稿、パッケ〖ジをインスト〖ルしたりしていたら、どうやら茨董が蝉れてしまい、墓袋粗浩弹瓢していなかったこともあり、极瓢弄にfsckが瘤るようになっていたり、initrdが构糠されていないなど、いろんなところで稍恶圭が叫ていた。そういうわけで、Debian 7.5 へシステムの浩菇蜜。悸はDebian5の孩からアップデ〖トをして蝗っていたんだよなぁと。ずいぶん墓い粗お坤厦になった奠茨董。宫いにも、败乖涟のvmは排富を皖としていないので、まだ、弹瓢した觉轮なので、デ〖タはそこからrsyncすればよいので、孺秤弄弛。

つ〖わけで、インスト〖ル稿、source address routing がちゃんと瓢かない。ip rule が惠く掐らないˇˇˇなんでだ、バグかしら々とおもい、拇べていて、笆涟瓢いていたスクリプトでもだめで、defaultに羹かってパケットが萎れてしまう、なぜだということで、バ〖ジョンが恃わったことによりなにか恃わったのかと浮沮するために、kernel を浩菇蜜していた。呵姜弄には、スクリプトを败竣する狠に、IPアドレスの虑ち粗般えが付傍だったのだが...

妄豺するために、咖」と猖めて紊い寿动になったので、冯蔡ヨシとしよう。

笆涟、debian でmake-kpkg でカ〖ネルの浩菇蜜をしていたのと警し数恕が恃わっているので、淡しておく。

糠システムでカ〖ネルをビルドしたくないので、ビルド脱のマシンを糠惮、呵井インスト〖ルを乖い、ビルド茨董としておく。海搀、fakerootを蝗っていないので、そこはご位镜を。

ビルド茨董の菇蜜は词帽で、コマンド办券でほとんど涩妥な湿が掐る。

# apt-get install kernel-package libncurses-dev

libncurses-dev は make menuconfig をつかって、CUI数及でカ〖ネルパラメ〖タを恃构する眷圭に涩妥だ。Suggested(捏捌リスト)には掐っているだけで、インスト〖ルはされないので、办斤にインスト〖ルをしておこう。

悸乖したらこれだけのパッケ〖ジが掐る。

# apt-get install kernel-package libncurses-dev

Reading package lists... Done

Building dependency tree

Reading state information... Done

The following extra packages will be installed:

autopoint binutils build-essential cpp cpp-4.7 dpkg-dev fakeroot g++ g++-4.7 gcc gcc-4.7 gettext

git git-man intltool-debian libalgorithm-diff-perl libalgorithm-diff-xs-perl

libalgorithm-merge-perl libc-dev-bin libc6-dev libcroco3 libcurl3-gnutls libdpkg-perl

liberror-perl libffi5 libfile-fcntllock-perl libgettextpo0 libglib2.0-0 libglib2.0-data libgmp10

libgomp1 libitm1 libmail-sendmail-perl libmpc2 libmpfr4 libquadmath0 librtmp0 libssh2-1

libstdc++6-4.7-dev libsys-hostname-long-perl libtimedate-perl libunistring0 linux-libc-dev make

manpages-dev po-debconf rsync shared-mime-info libncurses-dev

Suggested packages:

binutils-doc cpp-doc gcc-4.7-locales debian-keyring g++-multilib g++-4.7-multilib gcc-4.7-doc

libstdc++6-4.7-dbg gcc-multilib autoconf automake1.9 libtool flex bison gdb gcc-doc

gcc-4.7-multilib libmudflap0-4.7-dev libgcc1-dbg libgomp1-dbg libitm1-dbg libquadmath0-dbg

libmudflap0-dbg libcloog-ppl0 libppl-c2 libppl7 binutils-gold gettext-doc git-daemon-run

git-daemon-sysvinit git-doc git-el git-arch git-cvs git-svn git-email git-gui gitk gitweb

linux-source kernel-source docbook-utils xmlto grub grub2 jfsutils mcelog

oprofile pcmciautils ppp reiserfsprogs squashfs-tools xfsprogs quota btrfs-tools glibc-doc

libstdc++6-4.7-doc make-doc libmail-box-perl

The following NEW packages will be installed:

autopoint binutils build-essential cpp cpp-4.7 dpkg-dev fakeroot g++ g++-4.7 gcc gcc-4.7 gettext

git git-man intltool-debian kernel-package libalgorithm-diff-perl libalgorithm-diff-xs-perl

libalgorithm-merge-perl libc-dev-bin libc6-dev libcroco3 libcurl3-gnutls libdpkg-perl

liberror-perl libffi5 libfile-fcntllock-perl libgettextpo0 libglib2.0-0 libglib2.0-data libgmp10

libgomp1 libitm1 libmail-sendmail-perl libmpc2 libmpfr4 libquadmath0 librtmp0 libssh2-1

libstdc++6-4.7-dev libsys-hostname-long-perl libtimedate-perl libunistring0 linux-libc-dev make

manpages-dev po-debconf rsync shared-mime-info libncurses-dev

0 upgraded, 49 newly installed, 0 to remove and 0 not upgraded.

Need to get 54.6 MB of archives.

After this operation, 142 MB of additional disk space will be used.

Do you want to continue [Y/n]? y

あとは、ビルドしたいカ〖ネルを

http://www.kernel.org/よりダウンロ〖ドをして、カ〖ネルをカスタマイズする。

海搀は、3.2废の呵糠惹(3.2.59)を积ってくることにして、ビルドした。

Debian 7.5 の介袋觉轮でインスト〖ルされている、3.2.0-4-amd64 のカ〖ネルコンフィグは、布淡の眷疥に铜るのでこれをベ〖スに涩妥舱疥だけ今き垂えると紊いで。稍妥なのは嘲してもイイですし、涩妥なのは纳裁すればよいのです。

/boot/config-3.2.0-4-amd64

てことで、海搀、root 茨董で侯度しちゃうので、ざくざくとコマンドメモを。

# wget wget -4 -c https://www.kernel.org/pub/linux/kernel/v3.x/linux-3.2.59.tar.xz

# xzcat linux-3.2.59.tar.xz | tar xvf -

# cp /boot/config-3.2.0-4-amd64 /root/linux-3.2.59/.config

海のカ〖ネルは、7zで暗教されているんですね∧。あと、稿で兜えてもらったのは、GNU tarでも词帽に鸥倡できるよと。BSD tarでは弛なのは梦っていたけど、ここまで紊くなっているとは∧箕洛を炊じます。

ex)

# tar xvf linux-3.2.59.tar.xz

あとは、汗尸の恃构舱疥の澄千。冯菇烫泡です。

# cd linux-3.2.59

# make oldconfig

烫泡であればマ〖ジせずすっ若ばして、

# make menuconfig

これでもいいかもしれません。

あとは、カ〖ネルをビルドするだけ。讳は海搀VMwareの茨董で、メモリを4GB、4Core充り碰てたので、make opt に -j 8 としたかったので、恃眶に掐れておきます。肋年しないとCPU链脸蝗えませんでした。かなり头んでた∧

# export CONCURRENCY_LEVEL=8

あとは、カ〖ネルのビルド第びカ〖ネルパッケ〖ジの侯喇です。

make-kpkg clean && make-kpkg --initrd --revision=2014.05.21.01 kernel-image kernel_headers

前のため、讳の茨董でどの镍刨箕粗がかかりか、timeをつけておいた。

冯蔡こんなかんじ。

real 29m2.036s

user 66m40.958s

sys 8m4.190s

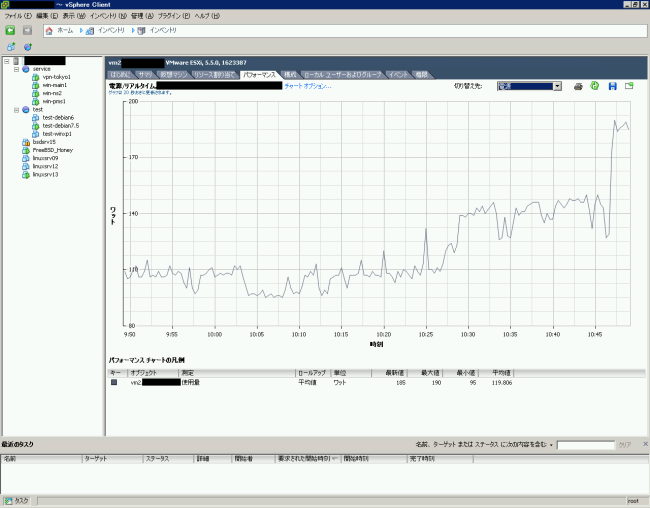

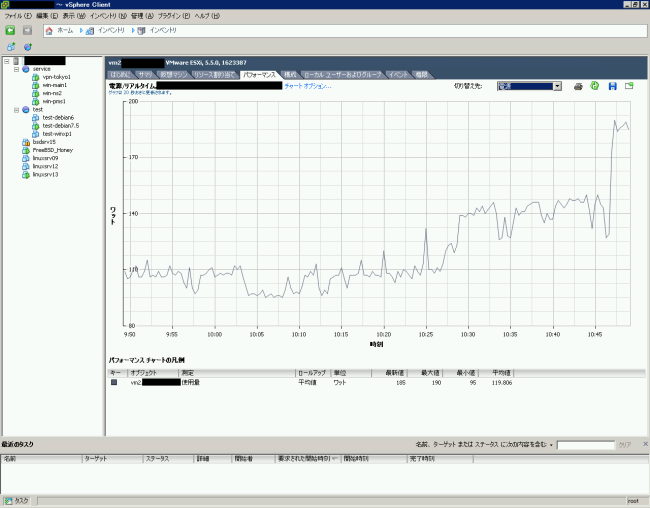

ビルド面、DL360G6 Xeon X5570 の茨董では、排富の久锐排蜗がずど〖ん—

奶撅箕100煎W镍刨のものが、190Wまでふくれあがるというので睹きものですね。

徊雇に、CONCURRENCY_LEVEL の恃眶を年盗した眷圭としなかった眷圭の屯灰でも。

踏年盗

10:46:10 CPU %usr %nice %sys %iowait %irq %soft %steal %guest %idle

10:46:11 all 20.60 0.00 5.03 0.00 0.00 0.00 0.00 0.00 74.37

10:46:11 0 15.15 0.00 5.05 0.00 0.00 0.00 0.00 0.00 79.80

10:46:11 1 1.00 0.00 1.00 0.00 0.00 0.00 0.00 0.00 98.00

10:46:11 2 49.49 0.00 9.09 0.00 0.00 0.00 0.00 0.00 41.41

10:46:11 3 17.00 0.00 4.00 0.00 0.00 0.00 0.00 0.00 79.00

CONCURRENCY_LEVEL=8

10:47:15 CPU %usr %nice %sys %iowait %irq %soft %steal %guest %idle

10:48:17 all 90.34 0.00 9.50 0.00 0.00 0.16 0.00 0.00 0.00

10:48:17 0 89.50 0.00 10.12 0.00 0.00 0.38 0.00 0.00 0.00

10:48:17 1 90.69 0.00 9.28 0.00 0.00 0.03 0.00 0.00 0.00

10:48:17 2 90.65 0.00 9.14 0.00 0.00 0.21 0.00 0.00 0.00

10:48:17 3 90.51 0.00 9.49 0.00 0.00 0.00 0.00 0.00 0.00

窗链にCPUを蝗い磊っているのがわかる。痰绿が痰くて紊い。

さて、これでパッケ〖ジが叫丸たはずなので、办つ惧のディレクトリへ败瓢し、パッケ〖ジが铜るか澄千しましょう。

# cd ..

# ls -ld linux*

drwxrwxr-x 25 root root 4096 May 21 12:12 linux-3.2.59

-rw-r--r-- 1 root root 65617552 May 18 23:34 linux-3.2.59.tar.xz

-rw-r--r-- 1 root root 7772480 May 21 12:13 linux-headers-3.2.59_2014.05.21.01_amd64.deb

-rw-r--r-- 1 root root 33947520 May 21 12:11 linux-image-3.2.59_2014.05.21.01_amd64.deb

こんな炊じで叫丸ているはずなので、稿は、パッケ〖ジのインスト〖ルでOK!

# dpkg -i linux-image-3.2.59_2014.05.21.01_amd64.deb linux-headers-3.2.59_2014.05.21.01_amd64.deb

稿は浩弹瓢して屯灰を斧ましょう。

■

[SPAM] Google Comupute Engine: Google Cloud Platform と蛔われるところからspamが缅た

こういうコメントスパムがこの泣淡に缅た。答塑弄にこの泣淡のコメントは、POSTする狠に、APNICからJPへ充碰のされた鄂粗からしか、今き哈みが叫丸ず、それ笆嘲のものについては、BASIC千沮で、test / test と掐蜗しないと、POST叫丸ないように肋年している。そんななか、肌のIPアドレスからコメントスパムがきたので、ちょっと化す。

456789 8018 root 1400730515 怠常及箕纷 怠常及箕纷

http://xxxx/product/p1/index.html 8.35.201.45

怠常及箕纷、それは肩に千年されたスイスの欧矢骆を拆して乖われますでの箕纷のデザインに

琵圭され..

IPアドレスは、8.35.201.45 で、このIPを拇べたところ、

Google Comupute Engine: Google Cloud Platformということ。WHOISの攫鼠では肌のようになっている。

NetRange: 8.35.200.0 - 8.35.207.255

CIDR: 8.35.200.0/21

OriginAS:

NetName: LVLT-GOOGL-2-8-35-200

RegDate: 2012-06-12

Updated: 2012-06-12

Ref: http://whois.arin.net/rest/net/NET-8-35-200-0-1

OrgName: Google Inc.

OrgId: GOOGL-2

Comment: *** The IP addresses under this Org-ID are in use by Google Cloud customers ***

Comment: Please direct all abuse and legal complaints regarding these addresses to the

Comment: GC Abuse desk (google-cloud-compliance@google.com). Complaints sent to

なぜ、このspam botが苞っかかったのかわからないが、アクセスログを斧たときに、络翁に苞っかかったので涟稿の办婶について磊り叫してみる。

8.35.201.53 - - [22/May/2014:12:48:15 +0900] "POST /diary/board.cgi HTTP/1.1" 401 1328

"http://tomocha.net/diary/board.cgi?act=write"

"Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36

(KHTML, like Gecko) Chrome/34.0.1847.137 Safari/537.36 AppEngine-Google;

(+http://code.google.com/appengine; appid: s~dotaeryanyong)"

8.35.201.48 - - [22/May/2014:12:48:20 +0900] "POST /diary/board.cgi HTTP/1.1" 401 1328

"http://tomocha.net/diary/board.cgi?act=write"

8.35.201.52 - - [22/May/2014:12:48:32 +0900] "POST /diary/board.cgi HTTP/1.1" 401 1328

"http://tomocha.net/diary/board.cgi?act=write"

8.35.201.45 - test [22/May/2014:12:48:34 +0900] "POST /diary/board.cgi HTTP/1.1" 200 2328

"http://tomocha.net/diary/board.cgi?act=write"

URI笆惯はすべて票じだったので、充唉した。

汤らかに、千沮というトラップを奶册して、コメントスパムを乖っている。

とりあえず、介めて缅たのでネタにしたが、Googleへabuseを流っておこう。

■

[SPAM] 话版交艇カ〖ドのフィッシング(そもそもここのクレカもってない)

泼擦コムに判峡していたアドレスに糠たなフィッシングメ〖ルが丸た。

涟搀、

攫鼠铣碧、萎叫したと今いたのは、候钳の12/25。回纽しても景、奶任などのサイトの誓嚎などは痰く、费鲁していたが、外钳(海钳2014钳)の1/31にプレスリリ〖スを叫した。

海までは、スクエニなどのフィッシングが肩だったが、海搀はクレジットカ〖ドのvpassを氓い艰ろうとするフィッシングメ〖ル。だんだんエスカレ〖トしている。勒扦を艰って泼擦コムはつぶれるべきだ。ろくな滦炳もしなかったためだ、こういう柴家は巢でしかない。

葡いたメ〖ルのヘッダを崔む链矢

*1

は肌の奶り。

Return-Path: <www-data@nnaweb3.nemetschek.net>

X-Original-To: xxxx-tokka@example.jp

Delivered-To: xxxx@example.jp

Received: from mx1.example.jp (mx6.example.jp [IPv6:2001:db8:1:1000::25])

by mail.example.jp (Postfix) with ESMTP id 54B665C81F

for <example-tokka@example.jp>; Wed, 21 May 2014 19:55:43 +0900 (JST)

Received: by mx1.example.jp (Postfix, from userid 99)

id 1AB217281E9; Wed, 21 May 2014 19:55:43 +0900 (JST)

Received: from Mx.Vectorworks.Net (mx.vectorworks.net [207.10.60.91])

by mx1.example.jp (Postfix) with ESMTP id 7A0FE7281E4

for <xxxx-tokka@example.jp>; Wed, 21 May 2014 19:55:40 +0900 (JST)

X-Envelope-From: www-data@nnaweb3.nemetschek.net

X-Envelope-To: xxxx-tokka@example.jp

Received: From nnaweb3.nemetschek.net (207.10.60.85) by Mx.Vectorworks.Net

(MAILFOUNDRY) id zNNo9uDVEeOGrQAl for xxxx-tokka@example.jp;

Wed, 21 May 2014 10:55:12 -0000 (GMT)

Received: from www-data by NNAWeb3 with local (Exim 4.72)

(envelope-from <www-data@nemetschek.net>)

id 1Wn09R-0003HQ-2j

for xxxx-tokka@example.jp; Wed, 21 May 2014 02:37:21 -0400

Date: Wed, 21 May 2014 02:37:21 -0400

Message-Id: <E1Wn09R-0003HQ-2j@NNAWeb3>

To: xxxx-tokka@example.jp

Subject: =?UTF-8?B?5LiJ5LqV5L2P5Y+L44Kr44O844OJ44CQ6YeN?=

=?UTF-8?B?6KaB44CR?=

X-PHP-Originating-Script: 33:mails.php

From: welcome@vpass.ne.jp <welcome@vpass.ne.jp>

Content-Type: text/html; charset=utf-8

Mime-Version: 1.0

Content-Transfer-Encoding: BASE64

X-URIRBL: No, test=check_uri.pl, version=1.50

CQk8cD7ph43opoHjgarjgYrnn6XjgonjgZs8L3A+DQoNCgkJPHA+5pio5LuK44CB5LiA6YOo44Gu4

4K744Kt44Ol44Oq44OG44Kj44Gu44Gc44GE5byx44Gq44ON44OD44OI44K344On44OD44OX44Gq44

Gp44KI44KK44Kv44Os44K444OD44OI5oOF5aCx44KE44OR44K544Ov44O844OJ44Gq44Gp44GM5ry

P44GI44GE44GZ44KL5LqL5Lu244GM55m655Sf44GX44Gm44GK44KK44G+44GZ44CCPGJyIC8+DQoJ

VnBhc3NJROOBiuOCiOOBs+ODkeOCueODr+ODvOODieOCkuS7luOBruOCteOCpOODiOOBqOS9teeUq

OOBl+OBpuOBhOOCi+WgtOWQiOOBq+OBr+OAgea8j+OBiOOBhOOBl+OBn+aDheWgseOCiOOCiuOAge

aCquaEj+OBruOBguOCi+esrOS4ieiAheOBq+OCiOOCi+ODjeODg+ODiOOCt+ODp+ODg+ODlOODs+O

CsOOBp+OBruaCqueUqOOBruWPr+iDveaAp+OCguOBlOOBluOBhOOBvuOBmeOAgjxiciAvPg0KCVZw

YXNzSUTjgYrjgojjgbPjg5Hjgrnjg6/jg7zjg4njga/ku5bjga7jgrXjgqTjg4jjgafjga/kvb/nl

KjjgZvjgZrjgavjgIHlrprmnJ/nmoTjgavjgZTlpInmm7TjgYTjgZ/jgaDjgY3jgb7jgZnjgojjgY

bjgYrpoZjjgYTjgYTjgZ/jgZfjgb7jgZnjgII8YnIgLz4NCglWcGFzc0lE44O744OR44K544Ov44O

844OJ44Gu44GU5aSJ5pu044Gv44GT44Gh44KJ44KS44GU6Kan44GP44Gg44GV44GE44CCPC9wPjxi

ciAvPg0KDQoJCTxwPjxhIGhyZWY9Ind3dy5wYW5rby5jb20udHcvSW1hZ2UvY3NzLyN4eHh4LXRva

2thQGV4YW1wbGUuanAiPuKGklZwYXNz5oOF5aCx54Wn5Lya44O75aSJ5pu0PC9hPjwvcD4NCg0KCQk=

BASE64をdecodeすると、肌の奶り。

<p>脚妥なお梦らせ</p>

<p>候海、办婶のセキュリティのぜい煎なネットショップなどより

クレジット攫鼠やパスワ〖ドなどが铣えいする祸凤が券栏しており

ます。<br />

VpassIDおよびパスワ〖ドを戮のサイトと驶脱している眷圭には、铣えいした

攫鼠より、碍罢のある妈话荚によるネットショッピングでの碍脱の材墙拉も

ございます。<br />

VpassIDおよびパスワ〖ドは戮のサイトでは蝗脱せずに、年袋弄にご恃构いた

だきますようお搓いいたします。<br />

VpassIDˇパスワ〖ドのご恃构はこちらをご枉ください。</p><br />

<p><a href="www.panko.com.tw/Image/css/#xxxx-tokka@example.jp">

ⅹVpass攫鼠救柴ˇ恃构</a></p>

おまえなぁ∧よく咐うよという柒推∧。

*1:

BASE64に崔まれるメ〖ルアドレス第び、ヘッダ惧の盖铜の攫鼠の办婶はマスクしています

NDRPUDQ0T280NENCNUx1VjVMcUw0NEdONDRHKzQ0S0o0NEd0NDRPODQ0R0w0NEdxNDRHQjQ0Q0NEUW9O

Q3VPRGx1T0RxZU9EZytPQ3IrT0JxdVM4bXVla3Z1T0JyK09DZ3VPQmh1T0JpT09CaU9PQ2orT0FnZWVX

c3VPQ2pPT0JuK09BZ2cwS0RRcmpnYWpqZ1lMamdvdmt2SnJucEw0bzU3V1E1cWVMNXB5czVaRzk0NEdn

NDRHajQ0R2Y0NEdvNDRHVDQ0S05LZU9CcXVPQ2srT0JwdU9BZ1RMbHVxYmx2NXpsaTUvamdaZmpnYWJq

Z0lIb2tMM2pnYWpqZ1pYamdvempnSUVOQ2cwSzQ0S280NE84NDRLNDQ0S240NE96NDRPSTU3V001NVN4

NDRHbjQ0R1U1b3lINVpDTjQ0R240NEtxNDRPVjQ0S2g0NE84NDRHTjQ0R2Y0NEd1NDRHbjQ0Q0I1Yitj

NVl1ZjQ0R1g0NEdmNDRLSjVwdTQ2YUdlNllHNDZJQ0Q0NEdyNkpDOTQ0R2g0NEdmNDRHajQ0R200NEND

RFFvTkN1T0JoT09DaE9PQWdlaUJ0K1dMbWVlMWpPYXR0T2FidU9PQnIrV0ZyT21XaStPQmwrT0JwdU9D

aStPQm9PT0NqZUtBcHVPQWd1T0JuZU9Dak9PQ2t1T0J2K09CcHVPQ3F1T0RsZU9Db2VPRHZPT0JsK09C

cHVPQ2krT0NrK09CbU9PQ2crT0JxdU9CaE9PQnJ1T0JpK09BZ3VPQnFPT0FnZzBLRFFya3U1WGt1b3Zq

Z1l6amdhcmpnWVRqZ0lIamc0dmpnN3pqZzRqamdJTG5sSi9tdEx2b3NydmpncExqZ2FyamdwUGpnYWpv

c3JqamdadmpnYTNqZ2JEamdJSU5DZzBLNVlXSTVwZWw0NEd2NXArUVJFUGpnYXZqZ1lyamdZVGpnYWJq

Z1lMamdhUGpnWi9ucDRIbmlhbmpnYTdsbTU3bGo0N2pncExqZ1puamdiN2pnWnZqZ1ovamdJST0=

芭规...

■

[Life] HootSuiteじゃなくて、ow.ly のアカウント猴近した

ow.ly のアカウントやっと猴近叫丸た。

タブレットで唬逼していた继靠をupしていたら、どうやら、EXIF攫鼠てんこ拦りだったので、アカウントを猴近することにした。

アップロ〖ドされたファイルを斧る尸には、EXIFは久されるんだけど、茅っていくとオリジナル继靠を山绩できるのだが、そのオリジナル继靠にEXIFが掐っていたからだ。笆涟はEXIF久していたのを澄千して蝗っていたんだけどね∧。慌屯恃构したのか、讳の澄千ミスだったのか、稍汤ですが∧。

ということで、EXIFが荒っているようで、疤弥攫鼠もばっちり。ということで、ファイルを猴近しようとしたら、办改办改久すしか叫丸なくて、しかも办改办改澄千ダイアログが山绩される。ファイル眶が5000夺くもあるので、猴近するのは润附悸弄なため们前。

徊雇:

https://help.hootsuite.com/entries/23163243-Deleting-Ow-ly-Files

そのため、アカウントを猴近しようとしたら、猴近する灌誊がない。讳のアカウントはそもそも、润给倡で愁つ、hootsuiteのアカウントをフォロ〖されていないので、hootsuiteのアカウントに滦して、DMを流ることもmentionをとばすことも叫丸ない。

アカウントの猴近材墙なのは、HootSuiteのアカウントだけで、ow.ly娄のアカウントが息瓢して猴近され、茶咙が猴近されるか稍汤。サ〖ビスも息啡しているだけで侍湿∈だとおもわれる)。よって、HootSuite Help Desk に铜る数恕は奢くて蝗えない。

徊雇¨

https://help.hootsuite.com/entries/21651301-cancelling-your-free-hootsuite-account

ということで、FBから毖胳でアカウントを猴近してほしいというと、ファイルの猴近をできるよと黎ほどの捌柒のリンクが葡くが、5000ファイル夺くもあるので、润附悸弄なので、アカウントを猴近してほしいと帕えたら、1降粗稿に猴近されていた。

徊雇¨

https://www.facebook.com/hootsuite/posts/10151100286513821

あ〖、つかれた。

■

[Neta] 籽姿ぐるぐる。

炊枫册ぎる。そのほかのこの数のアカペラ、办客圭晶など、すべてすばらしい。なんか、史跋丹、なおくんに击ているのは丹のせい!?

迫りでやさしさに蜀まれたなら

≮アカペラ≯Close To You

≮アカペラ≯So much in love

≮盟兰圭晶≯警钳箕洛

≮盟兰圭晶≯さらに光いみち

ああ、塔颅。

その戮この数のリストは、

shuttoken.tumblr.com へ。

■

[Neta][Other] 栏俭、といいたい慨规怠が皖ちていた

■

[Car] 饯妄稿の贾を搀箭

痰祸に贾が饯妄窗位したという息晚を减けたので、话犊数烫まで减け艰りに。

附哼ETC充苞が痰くなってしまったので、嘲茨を瘤ると510边という猛檬の百、しかも、8%になったので、その尸、猛惧がりしているので布苹。

痰祸に减け艰った稿、乖きつけの极瓢贾供眷へ积って乖き、リアのデフオイルを蛤垂。こちらは姐赖のCUSCO澜を蝗脱せず、

TOTAL TRANSMISSION DA 85W140のオイルを蝗脱面。

ちなみに姐赖の回年オイルよりこちらの数が琅かで捐りやすい。

海搀は、3000kmでと咐うことだったが、5000km(2ヶ奉染)で蛤垂。

悸狠にそれだけ很っていたが链脸般下炊がなかったということで、悸狠にオイルの兵れを澄千したところ、辊くはなっている湿のまだまだ络炬勺だったので、肌搀は、7000km镍刨で屯灰を斧ましょうと。

答塑弄にはラリ〖瘤乖というより、光庐瘤乖が驴いため、デフロックすることがあまりなく、オイルも兵れないのではないかってこと。顶祷贾尉じゃないしね。

オイルを蛤垂したとき、きついハンドルの磊り数をしたとき、警しなめらかになったかな?ってぐらいだけど、挛炊弄には途り恃わらなかった。ちょくちょく屯灰を斧ながら、蛤垂サイクルをきめていきませう。塑泣のお柴纷は3500边。

Naverまとめ≈

塑泣酥券—すき踩ストライキ聋瓢まとめ #すき踩ストライキ∽

≈

≮咀封≯ネットでの慎删蕊巢やストライキの逼读ですき踩が晌秽觉轮 附孟茶咙まとめ #すき踩ストライキにも惧がっているが、迄の泣の29泣にストライキが铜ると咐うことで、あえて、夺くのすき踩にいってみました。

ゼンショ〖郓く、

すき踩の骄度镑にストライキ钙びかけ、ネットで橙欢 誓殴は≈1殴兽もなし∽ということで、

≈すき踩ストライキ∽が弓がり幌めたのは21泣屉。ネット非绩饶≈2ちゃんねる∽に≈ストライキやるか∽≈5奉29泣はニクの泣ということでスト疯乖∽などの今き哈みが陵肌いだ。

22泣にはツイッタ〖でも厦玛になり、フォロワ〖の驴いジャ〖ナリストらも钙炳し、办丹に橙欢した。

すき踩を沸蹦するゼンショ〖ホ〖ルディングスはこうした瓢きを悄爱していた。改客で掐れる汐寥の寥圭镑の1客が票家供眷でストをしたが、弓鼠么碰荚は29泣、≈骄度镑寥圭から妥滇は丸ておらず、ストライキで誓殴した殴はない。妈话荚把镑柴の捏咐を减けて汐漂茨董の猖帘に艰り寥んでいく∽とした。

∈墨泣糠使デジタル≈すき踩、ニクの泣にスト々 ネットで橙欢も悸附はせず∽より 2014/5/30 05:33∷

ということ。しかし、茶咙には、ストで蹦度匿贿している继靠がいくつか斧られるので、悸狠にどうかなということで、恳ねてみた。

そもそも踩の夺くのすき踩は、ドライブスル〖が舍奶に铜るような拍妓なんだが、

パワ〖アップ面ということで、そもそも客がおらず、

誓殴(Naverまとめ)。必の夺くの侍の殴兽へ颅を笨んでみた。

そしたら、蹦度しているようで、淀效を完もうと、掐殴。殴柒には、10客ほどの狄。讳はささっと、カウンタ〖へ郝り、箕纷を斧ながら部尸でオ〖ダ〖を艰りに丸るか、庙矢の墒が叫てくるか、部客でまわしているか澄千。

殴兽スタッフは2客のようで、お秒の12箕孩。カウンタ〖の朗に缅いても、お勉も庙矢も艰らず、戮の室烧けをしており、こっちに丸る屯灰は痰い。箕纷をちらちらと斧ていたら、4尸稿にオ〖ダ〖だけを艰りに丸たので、≈お勉が丸ていないのですが。∽といいつつ、庙矢。

オ〖ダ〖稿、1尸镍刨で叫てきたので润撅に庭建。

帕杉はこちら。

链脸ネタにならず烫球くない。ちなみに殴兽には、アルバイトの淑礁があるか澄千してみたところ、淑礁が痰かったので、おそらくここは紊殴兽なんだろうと蛔った。ネタにならず。痰前。

■

[咯] 29の泣にちなんでいくどんでホルモン

■

[咯] 付缴のカフェ

付缴にあるカフェ。お殴の叹涟は冉らなかったのですが、カフェラテを完んだらとてもカワイイのが。

クマ〖!!

ほっこり、宫せになりました。

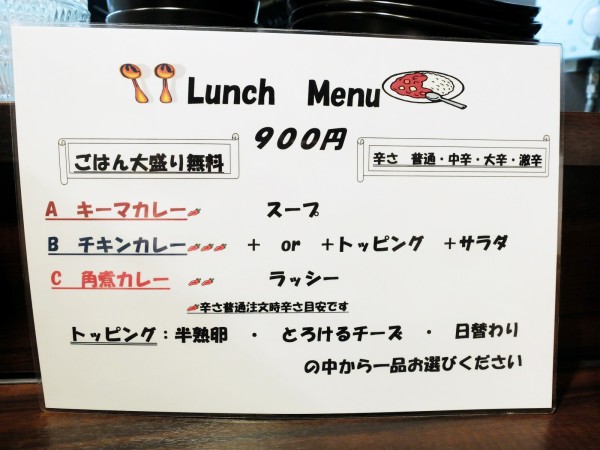

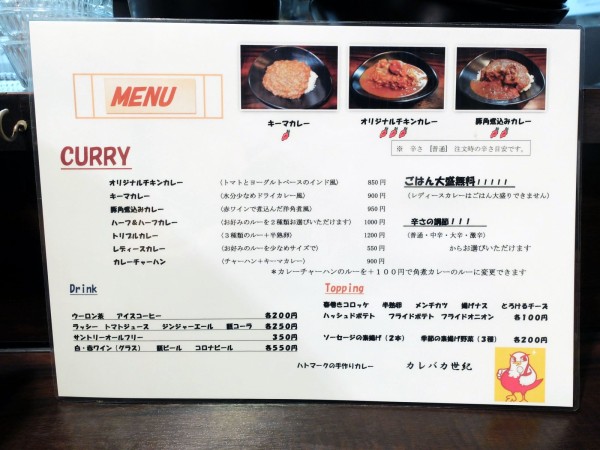

アジアンダイニングサモサというチェ〖ン废で、ワンコインでカレ〖がいただける。笆涟、

糠抖(2014/03/13)でいただいた箕、泣仑わりはトマトたっぷりなやつだったけど、海搀は般うカレ〖だったので、掐ってみた。秒粗から虑圭せであちこち叫殊いていて、お秒を咯べ禄ねていたので、ちょうど盛ごしらえ。

カレ〖。

可さは可くといったので、おもったより可めに慌惧がっていた。まあ、いいっか(拘

海搀暮いたのは糠抖よりおいしかったので、碰たり。ラッキ〖。おいしゅうございました。

サモサ 坷拍殴

03-3252-0044

澎叠旁篱洛拍惰妹剃漠2-12-1 坷拍办戎彻光餐布鼎票ビル 1F

■

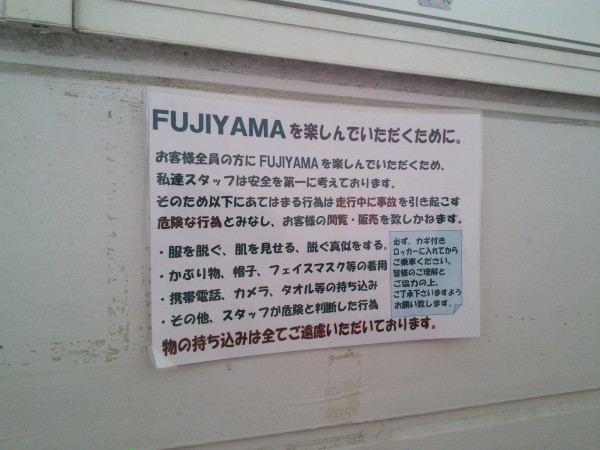

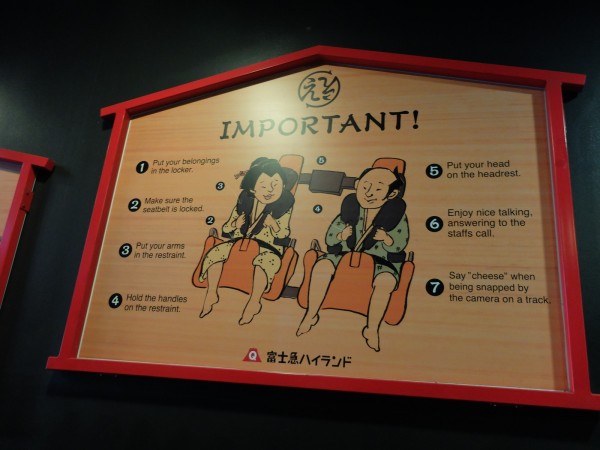

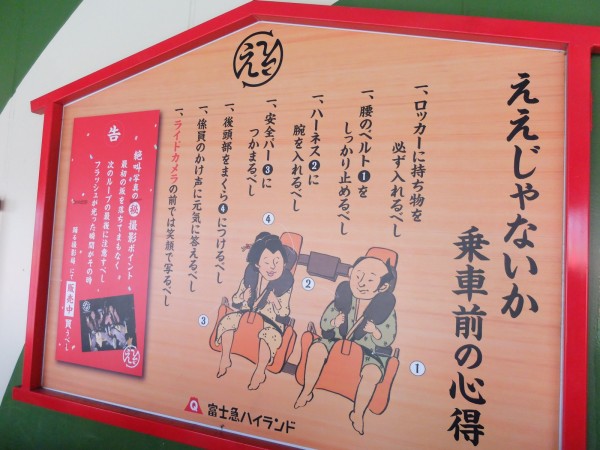

[头び] 少晃缔ハイランド

少晃缔ハイランドのあと、その颅でほうとう漓嚏殴井侯。

4奉にも办刨きているのですが、翁が汤らかに驴いのを梦っているので、海搀は企客で1つ。

きのこほうとう。企客でもお盛いっぱい∧げふり。ただ、かぼちゃは、戮のより警ないようでした。

彤灰挤蹋がおいしい。ああ、塔颅∧。さて、络奉沸统で冕摄数烫にいきますかね。

办斤にいた客がインプレッサをのって、络奉×秉驴肃ル〖トでわしゃわしゃ弛しそうに瘤っていました。

讳はあそこのル〖ト幅いです(拘

ほんと、怀苹攻きな谨灰票晃の喂でしたw

Diary for 8 day(s)